Fragen und Antworten zu Q-in-Q, Teil 1

- 1. Januar 1

Erfahren Sie alles über Q-in-Q (802.1ad), das Konzept des Double-Stacked VLAN Tagging, seine Anwendungen im Netzwerkmanagement und wie es Microsoft ExpressRoute-Konnektivität optimiert.

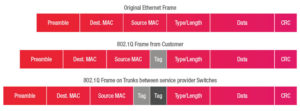

In dieser zweiteiligen Blog-Serie betrachten wir einige der Grundlagen des Double-Stacked VLAN Tagging, auch als Q-in-Q oder nach IEEE-Definition als 802.1ad bezeichnet. Was ist VLAN Tagging? Netzwerk-Switches können zwei Arten von Ports haben. Die meisten Hersteller verwenden zu ihrer Unterscheidung Begriffe wie „Trunk Port“ und „Access Port“. Access Ports sind Ports, an denen eine einzelne VLAN-ID übertragen wird, während Trunk Ports Datenverkehr übertragen, der für mehrere VLANs bestimmt ist. Trunk Ports erfordern eine Richtlinie, die bestimmt, welcher Datenverkehr innerhalb welcher VLAN-ID zu senden ist. Zu diesem Zweck wurde der technische Standard 802.1q entwickelt, der das VLAN Tagging definiert. Diese VLAN-Tags enthalten Informationen wie VLAN-ID und andere Informationen, die im 802.1q-Standard dokumentiert sind. Wie wird die 802.1q (einfach getaggte VLAN-Frames) technisch umgesetzt? Ein Ethernet-Frame (eine Kommunikations-Übertragungseinheit auf der physischen Schicht), das zu einem über einen Trunk Port übertragenen VLAN gehört, besitzt einen 802.1q-Header. Das folgende Diagramm veranschaulicht dies:

Was ist Q-in-Q? Q-in-Q (formell als 802.1ad bezeichnet) wurde auf Grundlage des 802.1q-Standards (VLAN Tagging) entwickelt, um zusätzliche Flexibilität im Umgang mit Layer-2-Netzwerken zu schaffen. Das ursprüngliche Ziel lautete, Network Service Provider (NSPs) mehr Flexibilität zu verschaffen, wenn Trunk-Port-Fähigkeiten bereitgestellt und gleichzeitig mehrere Kundenverbindungen abgedeckt werden sollen, die möglicherweise dasselbe VLAN nutzen möchten. Q-in-Q Tunneling ermöglicht es NSPs, sämtlichen VLAN-Datenverkehr in einem einzelnen VLAN zu konsolidieren, indem in bereits getaggtem Datenverkehr, der zu Kunden gesendet und von diesen empfangen wird, ein zusätzliches VLAN-Tag eingefügt wird. Das zusätzliche Tag hilft NSPs dabei, den Datenverkehr verschiedener Kunden zu identifizieren und voneinander zu trennen. Innerhalb eines Ethernet-Frames werden diese zwei Tags oft als „inneres Tag“ und „äußeres Tag“ bezeichnet. „Innere Tags“ enthalten VLAN-Informationen, die zum Datenverkehr der Kunden des NSP gehören. Die „äußeren Tags“ enthalten Informationen zu den VLAN-Netzwerken des NSP. Obwohl Q-in-Q/802.1ad ursprünglich entwickelt wurde, um NSPs ein für den Kunden transparentes Hinzufügen/Entfernen zu ermöglichen (sogenanntes „Pushing“ und „Popping“ von äußeren Tags), wird es häufig verwendet, um mehrere VLANs über einen einzelnen VXC zu übertragen. Dies ermöglicht beispielsweise einem Partner, mit Megaport den Datenverkehr für mehrere Kundennetzwerke zu aggregieren und transparent als einzelnen VXC zwischen zwei Netzwerkstandorten zu übertragen, selbst wenn andere Kunden, die denselben Aggregator verwenden, eine ähnliche Gruppe von VLAN-IDs verwenden. Was ist ein Q-in-Q Frame Build (802.1ad)?

Tag in Hellgrau = äußeres Tag Tag in Dunkelgrau = inneres Tag Wie kann ich das innere Tag vom äußeren Tag unterscheiden? Und ist das von Bedeutung? Wie man sich vorstellen kann, ist es außerordentlich wichtig, die übereinander gestapelten Tags zu isolieren. Die gute Nachricht lautet: Es gibt so viele Standards, dass man sich hierfür einfach den passenden herauspicken kann. Um die verschiedenen Tags gemäß dem Standard 802.1ad voneinander zu unterscheiden, verwendet das innere Tag üblicherweise EtherType 0x8100 und das äußere Tag 0x88a8, während die Cisco-Definition von Q-in-Q vorgibt, dass die inneren und äußeren Tags beide den EtherType 0x8100 aufweisen. Wichtig ist, dass die Megaport-Spezifikation von zweifach getaggten Frames sowohl für das innere als auch das äußere Tag 0x8100 lautet. Dieses „Doppel-Tag“-VLAN-Konzept wird häufig auch für direkte Konnektivität mit Cloud-Computing-Ressourcen verwendet, wie sie von der Microsoft ExpressRoute-Produktfamilie bereitgestellt werden. In diesem spezifischen Fall gehören „innere Tags“ (oder C-Tags) zu den verschiedenen VLANs der Microsoft-Kunden (Azure Private, Azure Public und Microsoft-Peering), und die „äußeren Tags“ (Service-Provider-Tags oder S-Tags) zum A-End-VLAN der Megaport Kunden, das auf ihrem Megaport eingestellt werden sollte. Im zweiten Teil dieser Serie tauchen wir tiefer in den Einsatz dieses Konzepts für Microsoft ExpressRoute ein und ergründen, wie redundante Konnektivität zu primären und sekundären Azure-Router-Präsentationen konfiguriert wird. Klicken Sie hier, um Teil 2 zu lesen.